Cybersecurity in the age of AI: Where resilience must be built in, not bolted on

The cybersecurity landscape in Thailand remains volatile in 2025, as local organizations face rapidly increasing threats in both volume and sophistication. From January – May 2025, organizations in Thailand experienced over 1,002 cyber incidents, according to data from the National Cybersecurity Authority of Thailand (NCA). Key challenges include the emerging threat posed by AI and a lack of cybersecurity talent.

The cost of cybercrime, currently estimated at over seven trillion U.S. dollars globally, is set to increase steadily in the coming years, signalling that cyber threats continue to be a significant and evolving problem for Thai businesses. To help organizations understand digital threats and strengthen their cybersecurity, Cloudflare recently published the Cloudflare Signals Report, and it paints a stark picture of the escalating cyberthreat landscape.

Findings revealed that Cloudflare thwarted over 20.9 million DDoS attacks last year — a 50% increase from the previous year. Additionally, more than half of organizations (63%) in Thailand experienced a data breach. Despite guidance from government agencies not to pay the ransom, 52% still did, highlighting a grim reality faced by Thai organizations: the scale and sophistication of cyber threats are outpacing traditional defenses.

While the Thailand government has launched ‘CYBER SECURITY YEAR,’ a collaborative project involving over 100 public and private organizations to address the growing threat, the increasing complexity in the current cybersecurity landscape also means that cyber resilience can no longer be the domain of IT departments alone; it is a strategic imperative that spans the entire C-suite.

Modern problems require modern solutions: Fighting AI with AI

Remote work and cloud adoption have expanded the attack surface for insider threats, making them harder to detect. From bot-driven credential stuffing to AI-orchestrated DDoS attacks, malicious actors are scaling their operations to automate attacks, evade detection and exploit vulnerabilities faster than organizations can respond. Today, 94% of login attempts using stolen credentials are launched by bots, testing thousands of passwords per second. AI-powered automation is also behind a surge in high-impact, persistent DDoS campaigns, often fuelled by vast botnets and unsecured IoT devices.

Generative AI also affords criminals the ability to create hyper-realistic identities by blending real and fake data to bypass traditional verification systems. AI-generated personal details, deepfakes, and automated credential stuffing make these identities harder to detect.

AI-driven threats require AI-powered defenses. As generative AI becomes embedded in workflows, organizations will need to integrate AI-enhanced threat detection, automated defenses, and strong credential hygiene to ensure they are facing the enemy head-on. With the integration of AI in the overall security posture, organizations can drive more comprehensive security observability, and leverage AI-powered detection to analyze vast datasets, identify anomalies, and neutralize emerging threats in real time.

Checking for Blind Spots: Shadow AI, Supply Chain Risks, Geopolitical Threats and Post Quantum Readiness

The threats don’t stop there. There are countless other headwinds that organizations need to navigate in today’s security landscape. For instance, employees are adopting generative AI tools faster than security teams can keep up, creating “Shadow AI” blind spots that bypass traditional governance and compliance. Furthermore, geopolitical tensions are spilling into cyberspace, with organizations underestimating these cyber threats, assuming neutrality while state-sponsored attacks disrupt industries and expose critical supply chain vulnerabilities.

Meanwhile, the uneven adoption of post-quantum cryptography — despite a jump from 3% to 38% in HTTPS traffic secured with quantum-safe encryption in March 2025 compared to a year ago — reveals a troubling lag in enterprise readiness. With quantum computing poised to break traditional encryption, leaders must accelerate the adoption of post-quantum cryptography to protect long-term data and meet evolving regulatory expectations.

Supply chains remain one of the weakest links. With enterprises relying on dozens and even hundreds of third-party scripts, a single compromised vendor can be an open door for attackers. According to the World Economic Forum, 54% of large companies see third-party risk management as their top cyber resilience challenge.

Amid all of these emerging risks, Zero Trust isn’t optional anymore – it’s a necessity to seal these gaps.

Zero Trust is the new de facto standard

Static passwords and basic multi-factor authentication (MFA) no longer cut it in a world of session hijacking, phishing-resistant threats and MFA bypass techniques. Enterprises must evolve toward full Zero Trust architectures, including passwordless authentication and continuous, risk-based access controls.

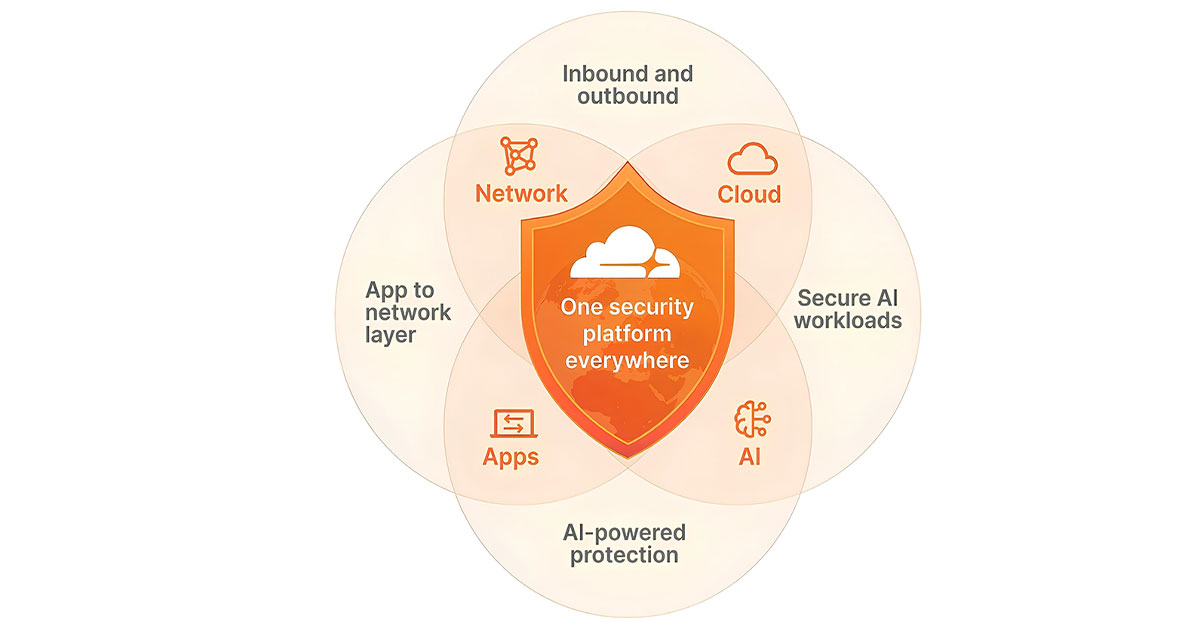

The good news is that 65% of Thai organizations have already invested in Zero Trust solutions, with 32% planning to do so this year. To close the execution gap, Thai organizations will need to evolve their Zero Trust strategy from isolated controls to a single, unified layer spanning their entire enterprise. The focus will shift from secure, remote access management alone to unifying identity, data, and traffic policies across every environment.

Thankfully, many leaders are already moving toward platforms that are resilient by design, are global by default, automate responses, and offer real-time visibility. That’s where the real value is: not just reducing risk, but enabling agility. The organizations that get ahead will be the ones that embed Zero Trust into their digital foundation – making it part of how they build, scale, and innovate securely.

Compliance, continuity, and security must be designed in from the start

Finally, compliance can no longer be reactive. Our study has also found that 63% of Thai organizations are already spending more than 5% of their IT budget to address regulatory and compliance requirements while 59% reported spending more than 10% of their work week keeping pace with industry regulatory requirements and certifications.

Last year, The Expert Committee (EC) of the Personal Data Protection Committee (PDPC) imposed a THB7,000,000 administrative fine on a data controller company for a personal data breach. The company was subsequently ordered to appoint a Data Protection Officer, improve its data security measures and conduct training courses on data protection to its staff. The fine plus the additional enforcement orders have shown that the EC and the PDPC are ready to enforce full and long-term compliance measures against violation of the PDPA.

Further from just avoiding legal penalties, ensuring a robust security posture has wider implications on protecting trust, reputation, and long-term resilience in an environment where the cost of inaction is rising.

In an era of AI-charged attacks, rising regulatory demands and complex digital interdependencies, cybersecurity can no longer be siloed, reactive, or an afterthought. Security cannot wait and neither can businesses; beyond reacting to threats, organizations must embed resilience into how they operate, innovate, and grow. The future will belong to enterprises that move decisively: adopting AI-enabled defenses, securing their supply chains, accelerating post-quantum readiness, and unifying Zero Trust frameworks across their ecosystems. Organizations must act now, because in the AI age, security isn’t optional, it’s foundational.